Integration mellem Business Central og Woocommerce

Der er flere muligheder når det kommer til integration mellem Woocommerce og Business Central 365

Vi har modtaget din besked og vil vende tilbage hurtigst muligt.

Vores ønske er at forhindre at siden bliver hacket, men hvis (når) det sker så ønsker vi også at vide hvordan en hacker har opnået adgang til siden så vi kan lukke hullet og bagefter så ønsker vi at rydde ordenligt op og fjerne sikkerhedsbristen.

Det værste der næsten kan ske for ens hjemmeside er at den bliver hacket. Udover at det går ud over ens online reputation hos kunderne så kan det give et kæmpe oprydningsarbejde, for ikke bare skal siden gendannes til sin normale gang og udseende men der skal også sikres at det ikke sker igen.

Vores ønske er at forhindre at siden bliver hacket, men hvis (når) det sker så ønsker vi også at vide hvordan en hacker har opnået adgang til siden så vi kan lukke hullet og bagefter så ønsker vi at rydde ordentligt op og fjerne sikkerheds bristen.

Guiden her vil fungere på alle hjemmesider som kører apache på en Linux server. Eksempler tager ofte udgangspunkt på en Wordpress installation men kan også tilpasses til lign. systemer som Prestashop og Drupal.

Hacking er et bredt begreb og består i at der omgås system på en måde som de ikke er tiltænkt. Resultatet er at en person opnår adgang til systemer hvor der kan trækkes data ud, høstes nye data eller benytte målet som værktøj til andre mål.

Sagt på en anden måde, så ønsker en hacker at liste kreditkort oplysninger ud af de besøgende på hjemmeside. Han ønsker måske at tilgå eksisterende bruger konti. Han ønsker måske at bruge serveren til data mining af bitcoins eller andre kryptvalutaer. Han ønsker måske at bruge serveren som et led i et angreb på en anden server eller hjemmeside.

Hackeren vil som regel enten prøve at gætte sig frem til login på siden eller vil hackeren prøve at udnytte sårbarheder i softwaren på serveren eller det som hjemmesiden består af.

Typisk vil en hacker bruge et værktøj som er automatiseret og scanner hjemmesiden og serveren automatisk for kendte sårbarheder. Det vil derfor meget sjældent være et personligt eller målrettet angreb imod hjemmesiden eller person bagved.

For alle tiltag gælder det at det er en rigtig god ide først at teste at problemet eksistere hvorefter der implementeres en løsning. Herefter kan man validere at man reelt også har løst et problem fremfor måske blot at lave symptom behandling eller i værst fald gøre problemet større.

Det bedste tip er nok at sikre ens login til hjemmesiden. Undgå at bruge standard brugernavne såsom "admin", "hans" og andre. Gør det en lille smule sværere ved blot at tilføje et tilfældig bogstav foran og et par tal bagefter som f.eks. "Tadmin434" og "aHans898".

Brug et rigtigt tilfældigt koderod som "lcVi6W5DfdSz". Find dit nu på denne password generator.

Brug en password manager til at huske disse kryptiske kodeord og brugernavne.

Sørg for at din hosting holder serveren opdateret eller hold den selv opdateret hvis der benyttes en dedikeret server. Det bedste er at opsætte disse systemer til selv at opdatere med sikkerheds opdateringer så de kommer hurtigst muligt på efter frigivelse.

Hvis der benyttes et eksisterende CMS system som Wordpress bør dette også holdes opdateret. Det gælder både selve Wordpress core men også plugins og temaer som der er installeret. Typisk er det usikre plugins som ofte er målet og det svage led. I enkelte tilfælde er der set en backdoor i plugins som har været installeret på over 200.000 sider.

Undgå at der kan skannes efter filer som der ikke direkte benyttes på hjemmesiden. I apache konfiguration tilføj følgende hvilket sikre imod directory skanning.

Options -IndexesSikring af filerne imod at blive hentet ned eller uønsket eksekvering, her kan følgende tilføjes til .htaccess og i eksemplet er det wp-config.php fra Wordpress som der blokeres adgang til.

Require all denied

Upload af filer bør altid kontrolleres så det kun er rigtige billede filer som kan ligge i en upload mappe. Hvis denne mekanisme omgås bør der blokeres for at der kan eksekveres filer i folderen. Følgende blokere PHP filer i en Wordpress upload mappe. Skal tilføjes i apache konfiguration.

Require all denied

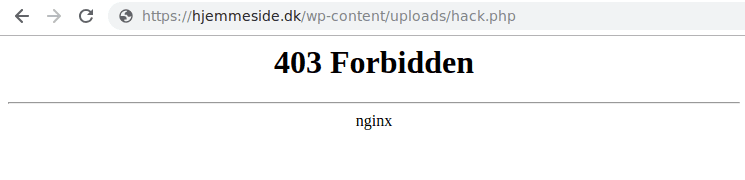

Er blokeringen korrekt vil noget a la det her komme frem

Blokering af filer som ikke er en del af hjemmesiden

Blokering af filer som ikke er en del af hjemmesidenGenerelt bør filer som ikke er en del af hjemmesiden ikke være online men når der benyttes eksterne plugins kan der følge en del ekstra med som README, licens beskrivelser osv. Selvom disse ikke bør være en sikkerheds risiko kan de blokeres. Følgende blokere for adgang til disse og som tilføjes apache konfiguration.

Require all denied

<LocationMatch "(?i:(?:wp-config\.bak|\.wp-config\.php\.swp|(?:readme|license|changelog|-config|-sample)\.(?:php|md|txt|htm|html|php~)))">

Require all denied

</LocationMatch>

Her blokere vi for .psd, .csh (design filer), .log (en data fil til logning), .cmd, .exe, .bat, .sh som er eksekverer bare filer. Kan justeres efter behov.

I blokerings regel nr. 2, blokere vi for de typiske change log filer samt evt. backups af config fil.

I linux miljø er skjulte filer dem som starter med et punktum. En korrekt konfigureret server bør ikke servere dem til offentligheden så for en sikkerheds skyld opsætter vi vores eget regelsæt til at blokere disse. Typisk vil dette være for .htaccess og .htpassword som er meget almindelige.

Selvom sikkerheden er i top bør der være overvågning på siden samt alarmering til system administrator.

Serveren bør dagligt scanne alt igennem automatisk for inficerede filer med alarmering til administrator. Et godt værktøj til denne er Immunify som kan scanne serveren igennem. Ejes der egen server er det ikke noget problem at købe og opsætte dette af server administrator men køres der på et webhotel bør lign. service tilbydes af hosting leverandør. Sikre at oprydning også tilbydes af hosting leverandøren.

En rigtig god indgangsvinkel er at scanne server og hjemmeside udefra så man tester de samme ting af som en hacker ville gøre. Findes der åbenlyse sårbarheder vil de gode værktøjer finde disse og oplyse om hvordan de er nået frem til hullet. Et af de bedste må være Detectify. som gør et rigtigt godt job med at scanne og finde sårbarheder på siderne. Bemærk at siden skal verificeres før der kan skannes og at selve skanningen kan give en høj belastning på serveren. Det anbefales derfor at gøre dette når der er færrest besøgende på siden.

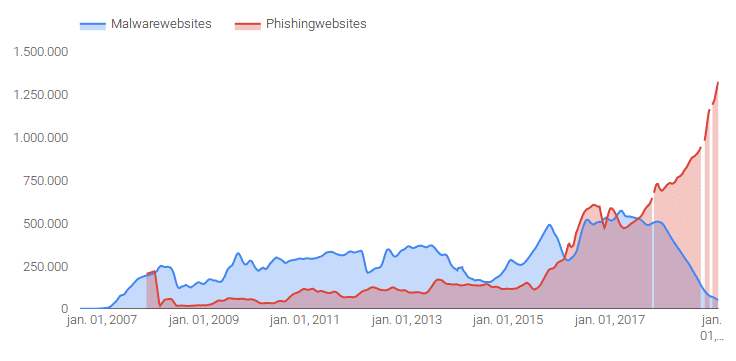

Hvis din side er oprettet i Google Search Console vil de også løbende holde med om din side indeholder skadelig kode som kan detekteres udefra. Google vil ikke skanne siden for sårbarheder men hvis din hjemmeside indeholder f.eks. skadeligt JS kode som sender brugeren videre til en russisk malware side så vil Google nok opdage det. Se her hvordan Google holder øje. Grafen viser antallet af nuværende infektioner.

Du vil modtage emails fra Google som fortæller at de har fundet skadeligt indhold. Hvis dette sker skal siden ryddes op ASAP. Ja faktisk skal den altid renses ASAP.

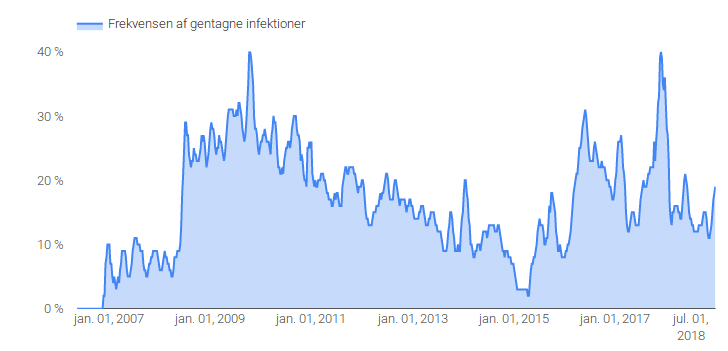

Her kan i her se hvordan raten for gentagne infektioner ser ud (kilde Google).

For CMS systemer såsom Wordpress der har faste tabel navne kan det give en fordel at tilføje en tilfældig streng foran tabelnavn.

Et tabelnavn vil få fra wp_users til kdis_wp_users og vil forhindre at en ondsindet bruger som har adgang til databasen vil kunne hente noget fra bruger tabellen uden at kende navnet med prefix. Via SQL injection vil en bruger kunne opnå adgang til databasen og prefix vil netop være med til at reducere mulighederne for brugeren. Wordpress plugins som Wordfence kan hjælpe med dette.

Via et skannings værktøj som Immunify kan der findes de filer som er ændret af hackeren og denne kan også rense dem automatisk. Den fortæller hvilke filer der er inficeret og laver backup af dem før rensning.

Alternativ til skannings værktøj er at søge filerne igennem for den inficerede kode. Da koden kan være meget forskellig og nogle gange ligne valid kode kræver dette lidt øvelse og indeholder stor usikkerhed. PHP kode der er inficeret kan ofte se sådan her ud

<?php

eval(gzuncompress(base64_decode('eNqNVutv01YU/1fuokrETUj9iJ...forkortet...O1UcebjkcboO2A1VF0Y18nJo4d2TdNQ')));

?>

da det er en måde at skjule indeholdet på.

Her kan man blot søge hele siden igennem efter denne streng "eval(gzuncompress(base64_decode(" og slette de afsnit som relaterer til dette.

Uanset metode til at rydde op kan det være forbundet med en vis risiko da ingen kan garantere at der ikke at opsat en backdoor som endnu ikke er fundet. Derfor kan man som ekstra sikkerhed overskrive CMS system og eksterne plugins med de seneste versioner for på den måde at sikre at en evt. backdoor også vil blive slettet.

Er der mulighed for at gendanne ud fra en frisk backup kan dette også være en fornuftig mulighed. Der gælder blot det at man bør sikre sig at backup heller ikke er inficeret.

Anbefalingen herfra er daglig backup af både filer og database. En backup kan ligge på samme server men bør kopieres til anden server eller offline medie for at have størst værdi.

Der er flere muligheder når det kommer til integration mellem Woocommerce og Business Central 365

Et Digitalt Produktpas (DPP) er en digital løsning, der indeholder detaljerede oplysninger om et produkts livscyklus, herunder materialer, produktion, distribution og miljøpåvirkning. Dette initiativ er en del af EU's strategi for at fremme bæredygtighed og gennemsigtighed i produktions- og forsyningskæder.

Mange virksomheder vælger standardsoftware, men er det den bedste løsning? Vi gennemgår fordelene ved skræddersyede softwareløsninger og hvordan de kan optimere drift, skalerbarhed og konkurrenceevne.

Internettet er en kompleks verden fyldt med usynlige systemer, der arbejder bag kulissen for at sikre, at vi nemt kan tilgå hjemmesider og tjenester. Et af de vigtigste systemer er DNS (Domain Name System). Men hvad er DNS egentlig, og hvordan fungerer det? Denne artikel forklarer de grundlæggende begreber på en letforståelig måde.

HEIC-formatet kan skabe udfordringer, når billeder skal bruges på en hjemmeside. Lær, hvordan du nemt kan ændre dine iPhone-indstillinger, så dine billeder automatisk gemmes som JPG.

For B2B virksomheder der ønsker selvbetjening for deres kunder, handler det også om, at når kunden logger ind, at de kan se deres egne specialpriser.

Når man operere med B2b kunder på webshoppen så er flowet lidt anderledes. Typisk handler virksomheder lidt anderledes, til dels har de flere logins til deres medarbejdere og afdelinger. Derudover er skal deres vises deres specifikke priser på udvalgte varer. Vi dykker ned i dybden på dette emne.

Lær hvordan flere sprog skal opsættes på webshop uanset platform. Guide hvor der afdækkes alle muligheder og best pratice. Når man går fra een dansk webshop til at sælge sine varer på flere markeder, kræver det opsætning af lokalt sproglag.

Her er 5 marketing konferencer til online handel som du skal give dig selv lov til at besøge.

Fyld dagen op med spændende indlæg og bliv inspireret af eksperterne.

Webshop markedet er stort og det er næsten umuligt at beslutte sig, her er et bud på 5 danske webshop platforme som du ikke går galt i byen med. Fordelen ved at vælge lokalt er den support der følger med. Valget afhænger dog i sidste ende af hvilke krav din forretning har og hvem målgruppen er.

Når det nu ser ud til at alle bruger WordPress, hvorfor så overhovedet bruge andet? Det og meget mere kan du læse om her i vores deep-dive på Statamic.

Hosting består af den server som ens hjemmeside skal ligge på for at andre kan bruge den.

Få styr på fragten og hvad det betyder for jeres webshop

Før opstart af webshop kan det være en god ide at sætte sig ind i opstarts- og faste omkostninger og få lagt et realistisk budget

Alt hvad du bør vide omkring sprog opsætning på hjemmeside og webshop

Indexed har igennem mange år udviklet WordPress hjemmesider og har opsamlet en del ekspertviden

Alt hvad du bør vide omkring valuta opsætning på hjemmeside og webshop

En oversigt over de platforme som er et kig værd i 2022

Her er en liste med alle de mulige optimeringer som kan foretages på en hjemmeside for at øge hastigheden.

Indexed er et webbureau som ligger lidt uden for Århus men som stadig betjener kunder i hele landet.

Hvis man har behov for en noget dybere funktionalitet til styring af lager og indkøb er det indbygget i en webshop ofte ikke nok. Med integration til Rackbeat kommer man et stykke videre.

Er du igang med uddannelse og leder efter et praktik ophold så kan det være at Indexed er noget for dig.

Få indblik i et headless CMS system Contenful som har en API-first tilgang content styring modsat mange monolistiske cms systemer.

Det kan godt være svært at finde rundt i de forskellige begreber så her kommer en lille guide til hvad web programmering egentligt er. Herefter er det måske lidt nemmere at forstå webudviklerne.

En webshop eller hjemmeside kommer næsten ikke udenom integration til andet eksternt system. Det kan være ERP, økonomisystem eller andet.

PWA kan man i bedst fald kalde for en hybrid app mellem en webapp og en native app på mobil telefonen. Hvordan den opbygges og hvad det kan bruges til kan du læse mere om her

Moms kan være en udfordrende størrelse og hvad betyder det reelt for jeres webshop og hvordan skal det opsættes?

Få bedre overblik over hvad headless CMS betyder for din forretning og hvilke systemer der er at vælge imellem. Der er efterhånden mange at vælge imellem så vi har udvalgt de bedste som vi har stiftet bekendskab med.

Få indblik i et headless CMS system Strapi. Et headless CMS benyttes når data skal adskilles fra resten af systemet og når man bygger sider som ikke ligger oven på et monolistisk system.

Få bedre forståelse over hvad webudvikling dækker over anno 2022. Ofte betegnes udvikleren bagved som en fullstack udvikler men opgaven kan dog løses af flere forskellige personer med hver deres spidskompetencer.

Den ultimative guide til korrekte billede størrelser på web. Det handler om at få helt styr på (produkt) billeder på webshop så de både spiller på mobile og desktop.

Reducer fejl ved lancering af ny webshop ved at gennemgå dennne tjekliste. Den er opbygget igennem mange år ved lancering af nye webshops og opdatering samt flytning af eksisterende

Undgå forvirring og fejl på webshop ved at forstå alt hvad der er at vide omkring https og hvorfor det er vigtigt for din webshop.

Reducer frafald på checkout flow med disse simple tricks. Undgå at kunden forsvinder på det vigtigste tidspunkt i checkout processen. Disse tricks kan udføres på under 1 dages arbejde for bedre design.

Guide til at forbinde PIM system med Woocommerce

Opnå bedre bedre hastighed på mobil og desktop visning ved at installere og opsætte Hummingbird plugin

En standard webshop vil blot sørge for, at kunden kan købe og modtage produkter. Der er midlertid mange forbedringer, som kan at øge konverteringen på siden, så en større andel af de besøgende går fra potentielle til betalende kunder.

Ny hjemmeside med fokus på hastighed uden at gå på kompromi med designet og kvaliteten

Opnå bedre konvertering med Mobilpay og udnyt mulighederne

Ved vedligeholdelse af Wordpress er det afgørende, at det gøres korrekt for at undgå tab af data og ordrer

En simple måde at lave redirect på via html meta refresh

Permanent redirect af url ved at benytte 301 i .htaccess

Konkrete tips til at sikre din backup af din hjemmeside

Styr redirect client side via javascript location

Automatisering af bogholderi via integration til Business Central fra webshop

Optimering af cache headers til resource filer

SEO mæssigt kan der være fordele i kun at have een version af hjemmesiden indexseret

Simpel opsætning i .htaccess sikre https på hele website

SEO mæssigt kan der være fordele i kun at have een version af hjemmesiden indexseret

Ubrugte Wordpress standard temaer er et udsøgt mål for hackere som ønsker adgang til dine side, derfor skal du slette ubrugte temaer.

Indsættelse af eksterne scripts fra f.eks. Google Analytics på din hjemmeside.

Opdatering af wordpress via 3 simple skridt anno 2019

Ny feature i wordpress 5.1 som advarer og forhøjer sikkerheden

Opsæt redirect via PHP med eksempler på 301 seo venligt redirect

Når prisen er lav er det en anden del af hovedet der tager over og mange ser rødt. Men hold hovedet koldt og tænk fremad. Husk at det som du sparer idag det koster som regel i morgen.

Sikring af din hjemmeside mod hackere er en nødvendighed og ofte kræver det ikke specielt meget. Sådan får hackere ofte adgang til din administration Selve login siden på wordpress er sikker nok, den kan som sådan ikke hackes via kendte sårbarheder så derfor vil en given hacker istedet prøve at gætte dit login til siden. …

Det allervigtigste når der sendes email ud er at sikre at dine modtagere også reelt modtager de mails der er brugt resourcer på lave.

En scanning af 870.000 danske domæner for gyldigt SSL certifikat gav et overraskende resultat. Der er meget fokus på sikkerhed på hjemmesiden og GDPR regler så hvor udbredt er SSL certifikater på hjemmesider på trods af de mange varsler og anbefalinger fra Google og eksperter?

Det kan være en jungle at vælge et nyt domæne – her kommer 4 gode råd til at komme igang

DK hostmaster redelegering betyder at du ændre navneservere fra en gammel udbyder til en ny. Dette benyttes ofte når man flytter server eller hosting udbyder men er ikke et krav. Navneserver er en server som fortæller hvilken server i verden som dit domæne peger på. Der er 2 måder at flytte navne server på nemlig …

De her emner er dem, som vi typisk berører, når vi skal ind og vedligeholde en eksisterende hjemmeside

Sådan kommer du i gang med din første kravspecifikation på web projekt